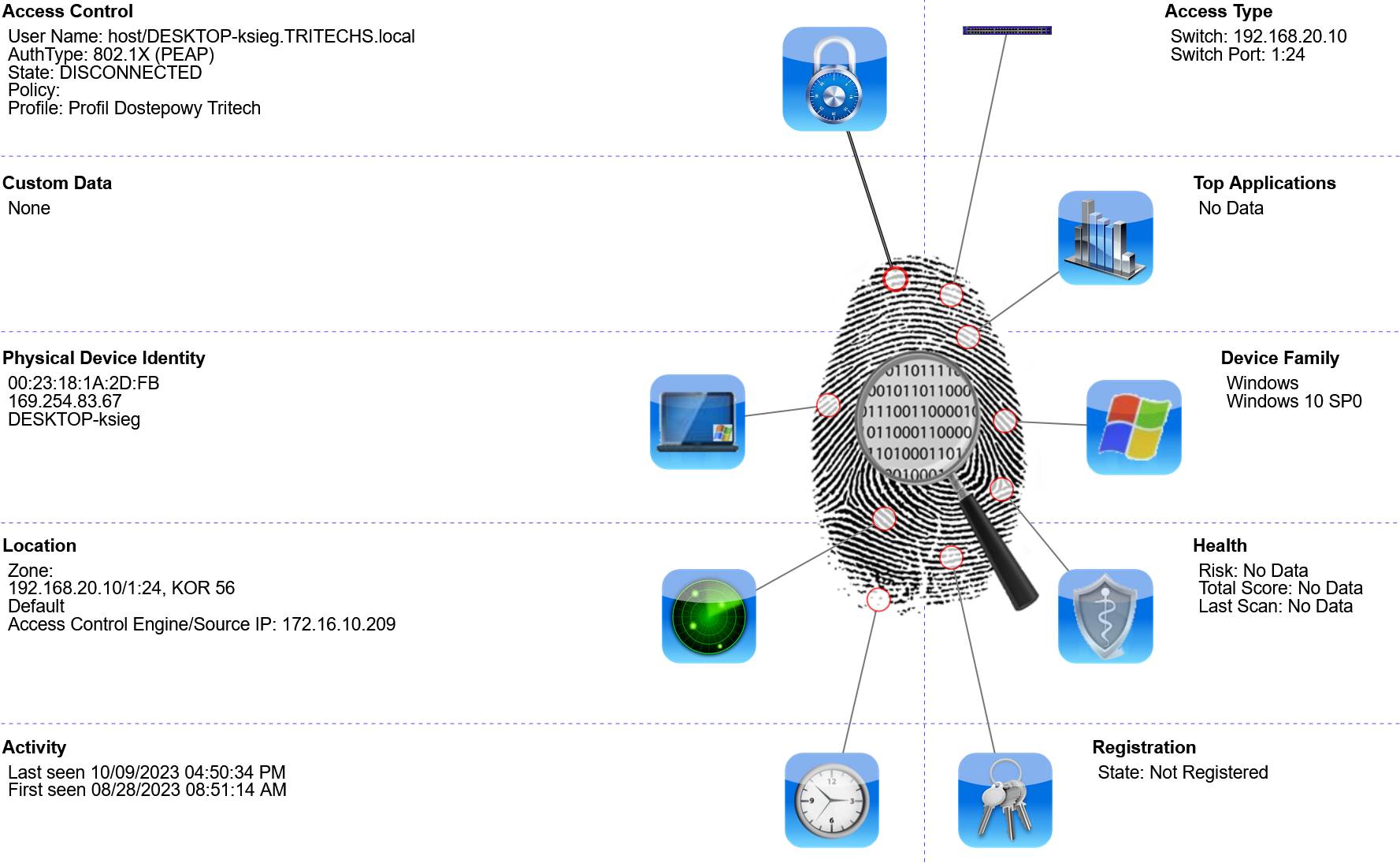

Uwierzytelnianie i autoryzacja: Cisco ISE umożliwia organizacjom kontrolę dostępu do sieci poprzez uwierzytelnianie użytkowników i urządzeń. Możesz skonfigurować różne metody uwierzytelniania, takie jak uwierzytelnianie 802.1X, uwierzytelnianie przez portal internetowy (Guest Services), uwierzytelnianie za pomocą certyfikatów oraz wiele innych.

Zarządzanie politykami bezpieczeństwa: ISE pozwala na tworzenie skomplikowanych polityk bezpieczeństwa na poziomie użytkownika i urządzenia. Możesz definiować, jakie zasoby sieciowe są dostępne dla poszczególnych użytkowników i urządzeń, jakie reguły bezpieczeństwa są stosowane oraz jakie są konsekwencje naruszenia polityk.

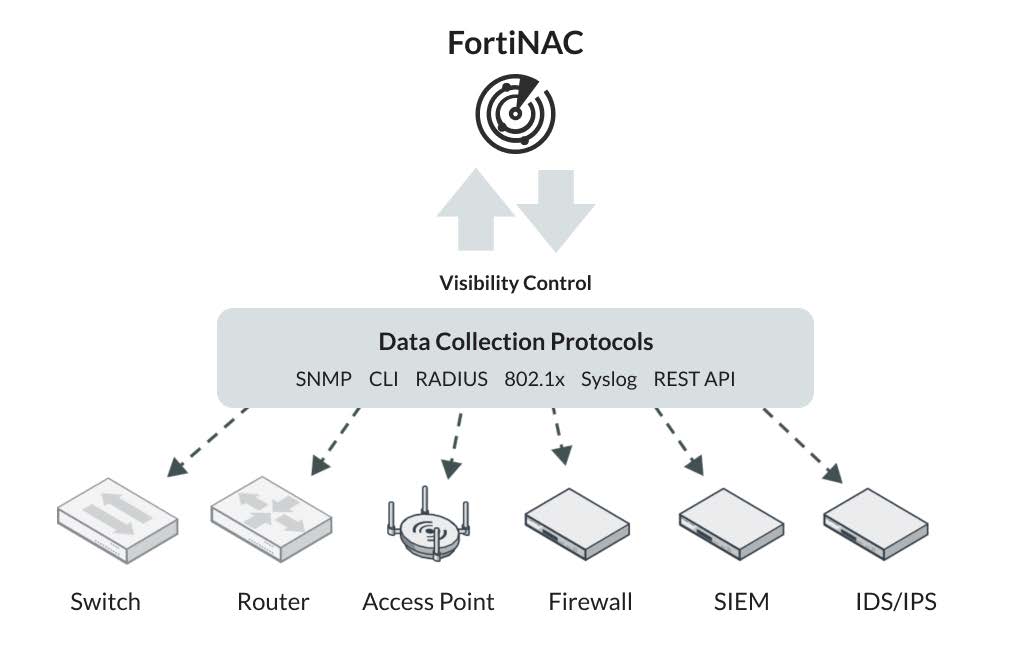

Integracja z innymi produktami Cisco: Cisco ISE jest mocno zintegrowane z innymi produktami i rozwiązaniami Cisco, takimi jak routery, przełączniki, firewalle oraz rozwiązania bezpieczeństwa, co pozwala na spójne zarządzanie bezpieczeństwem sieci.

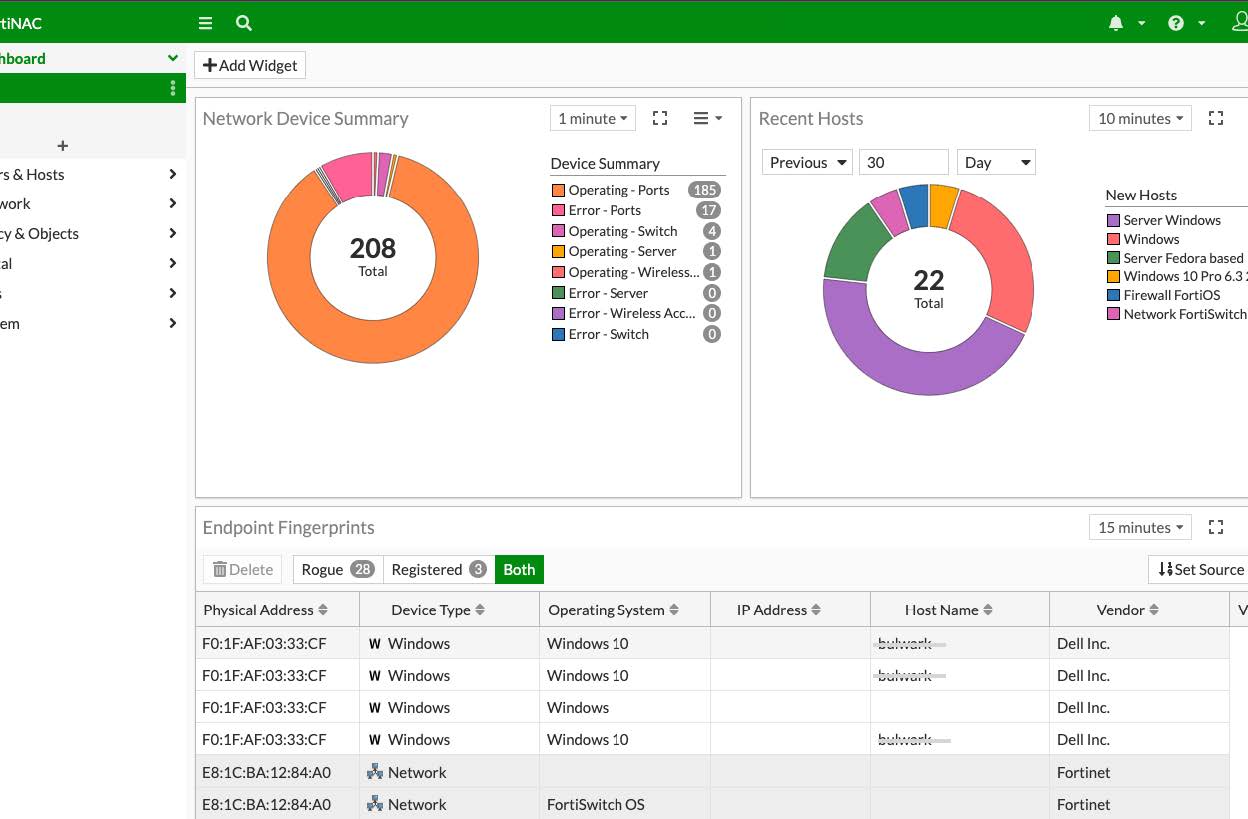

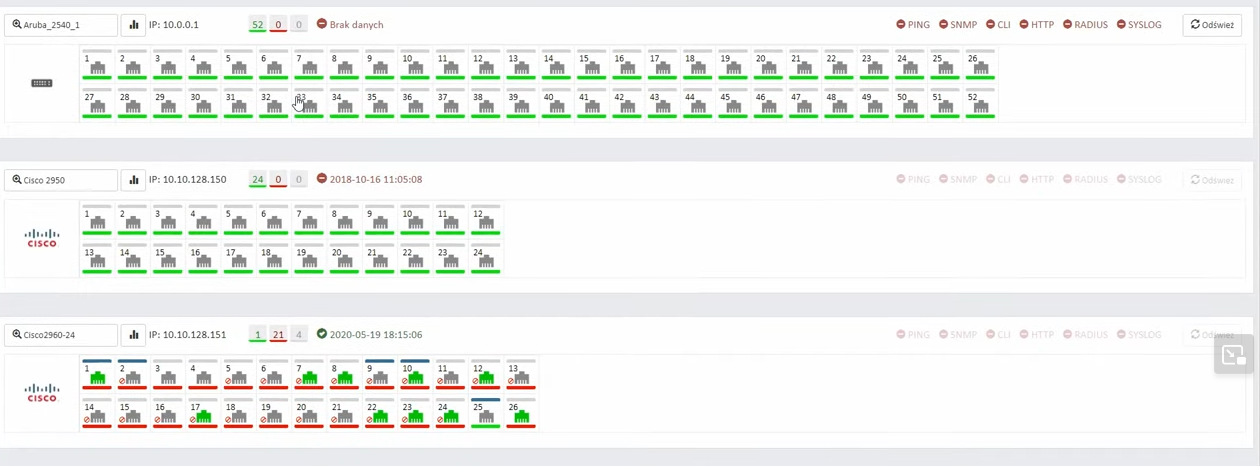

Wsparcie dla wielu rodzajów urządzeń: Cisco ISE obsługuje różne rodzaje urządzeń, w tym komputery stacjonarne, urządzenia mobilne, urządzenia IoT (Internet of Things), drukarki i wiele innych.

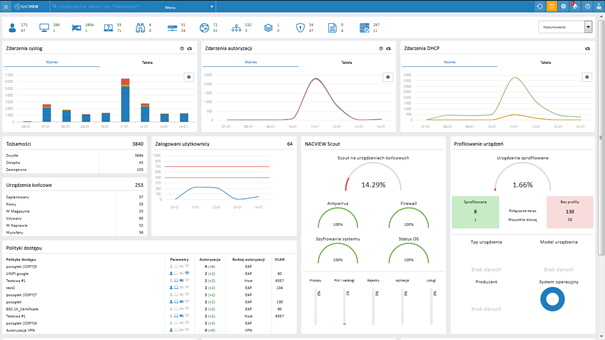

Raportowanie i monitorowanie: Rozwiązanie to dostarcza zaawansowane narzędzia do raportowania i monitorowania. Administratorzy mogą śledzić, kto i kiedy uzyskuje dostęp do sieci oraz monitorować zgodność z politykami bezpieczeństwa.

Zarządzanie gośćmi: Cisco ISE pozwala na bezpieczne zarządzanie gośćmi, umożliwiając im dostęp do sieci w sposób kontrolowany i zgodny z politykami organizacji.

Skalowalność: Cisco ISE jest skalowalne i może obsłużyć zarówno małe, jak i duże sieci przedsiębiorstwowe.

Zgodność i bezpieczeństwo: Pomaga w zapewnieniu zgodności z regulacjami i standardami branżowymi, takimi jak HIPAA, PCI DSS, i inne. Ponadto, pomaga w zwiększeniu poziomu bezpieczeństwa sieci poprzez identyfikację i izolację nieuprawnionych urządzeń.